少し間が空いてしまいましたが、以下記事の続きです。

今回は、具体的なNSGの作成方法と、仮想マシンへのアタッチを行います。

■NSGの新規作成

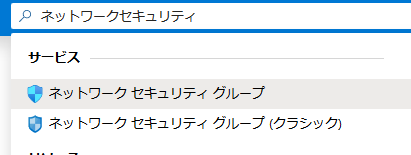

1.ネットワークセキュリティグループをクリックします。

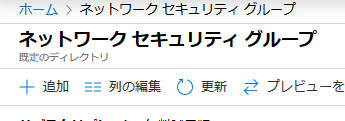

2.「追加」をクリックします。

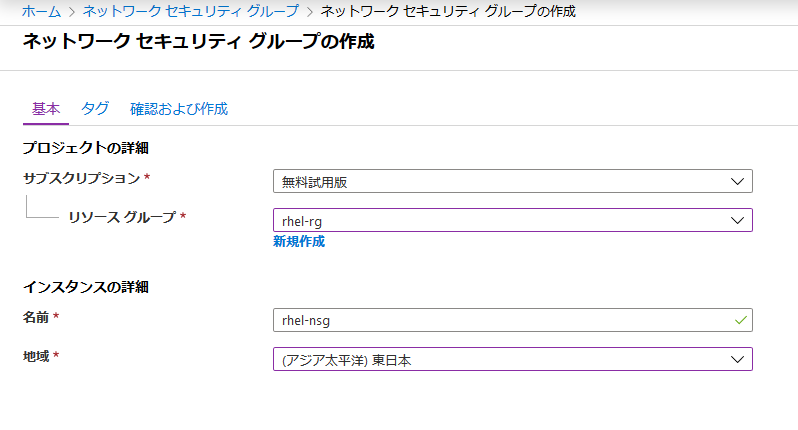

3.必要事項を入力し、「確認および作成」をクリックします。

※「インスタンスの詳細」欄の「名前」はネットワークセキュリティグループの名前です。

4.「作成」をクリックします。

5.新規に作成したNSGが作成できたことを確認します。

※初期設定では、冒頭で掲載した記事で紹介済みの設定がされています。

いったん、ここまででNSG自体の新規作成は完了です。

これでは少し味気ないので、以下条件を追加してみます。

「受信セキュリティ規則にSSH接続を許可」

→ 作成した後にRHELサーバのNICにアタッチ予定です。

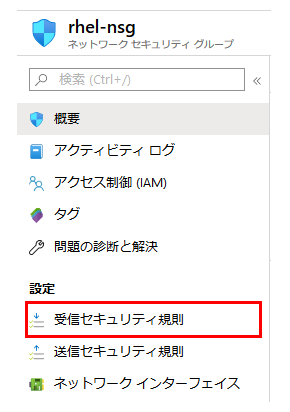

6.「設定」欄の「受信セキュリティ規則」をクリックします。

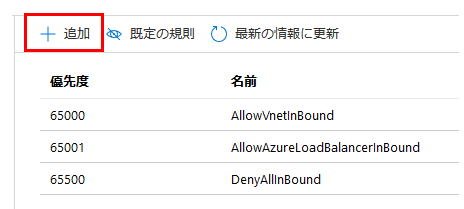

7.「追加」をクリックします。

8.「受信セキュリティ規則の追加」画面で以下項目を入力し、画面下の「追加」をクリックします。

ソース: Any

※接続元の情報です。IPアドレスやサービスタグを指定。

Anyの場合には、「何でもOK」を意味します。

ソースポート範囲: *

※ソースポートを指定する場合に数値を入力します。

アスタリスクは「何でもOK」を意味します。

宛先: IP Addresses

※接続先の情報です。IPアドレスやサブネットを指定。

ここではSSH接続を許可したい宛先IPアドレス範囲(10.0.1.0/24)を

次の項目で指定したいため、「IP Addresses」を選択しています。

宛先IPアドレス/CIDR範囲: 10.0.1.0/24

※接続先の情報です。

ここでは10.0.1.0/24のセグメントに所属するRHELサーバに対して

SSH接続を許可するためにセグメントを指定しています。

宛先ポート範囲: 22

※接続先のポート番号の情報です。SSH接続をしたいために22を指定します。

プロトコル: Any

※TCP/UDPのどちらとも使用したい場合には、Anyを選択します。

アクション: 許可

優先度: 100

※優先度は若い番号から評価されていき、

マッチした時点でそれ以降の走査は行われません。

名前: AllowSSH

※好き名前を入力してください。実体に即した命名にした方がわかりやすいです。

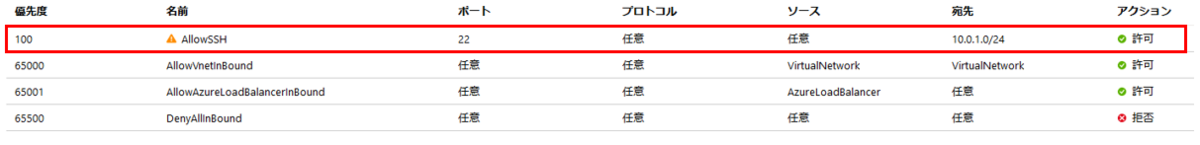

9.「最新の情報に更新」をクリックします。

10.「AllowSSH」というルールが表示されていることを確認します。

■仮想マシンへのアタッチ

上記で作成した「rhel-nsg」をRHELサーバにアタッチしてみます。

尚、ここでは事前にRHELサーバを構築済みとしています。

※RHELサーバの構築方法については以下記事を参照いただけると嬉しいです。

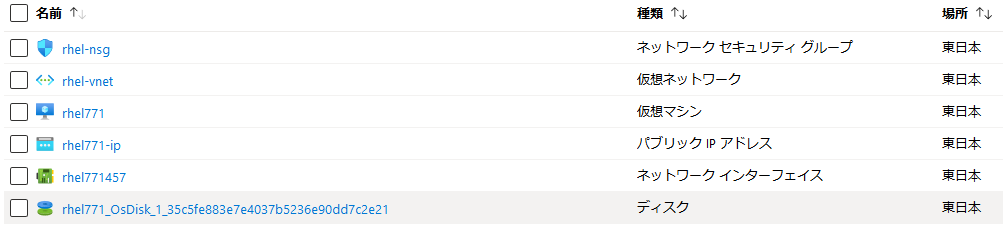

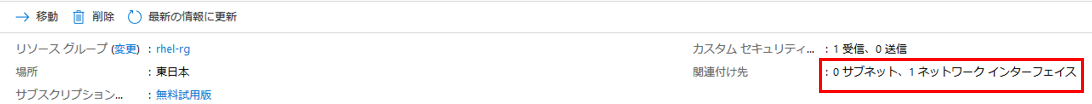

1.作成した「rhel-nsg」の現在の状態を確認します。

※赤枠の通り、どこにも関連づいていないことを確認します。

2.rhel-nsgを関連付けるネットワークインタフェースを選択します。

※リソースグループから探すのが見つかりやすいです。

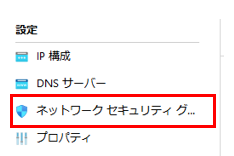

3.「設定」欄の「ネットワークセキュリティグループ」を選択します。

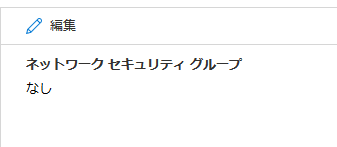

4.「編集」をクリックします。

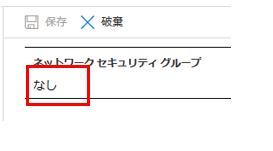

5.「なし」と表示されているところをクリックします。

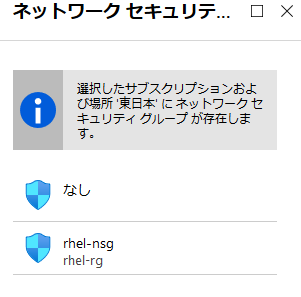

6.NSGを選択できるため、「rhel-nsg」をクリックします。

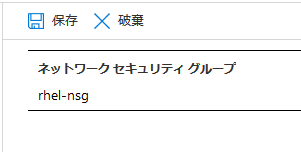

7.「保存」をクリックします。

8.上記1で確認したNSGの項目を再度開きます。

※「1ネットワークインタフェース」になっていることが確認できます。

9.RHELサーバにSSH接続できることを確認します。

※パブリックIPアドレスを使ってSSH接続します。

■補足

今回はネットワークインタフェースにNSGを関連付けましたが

サブネットに関連付けることも可能です。

以上です。