過去に以下記事を上げておりますがセッションマネージャの接続パターン(利用パターン)を整理していなかったため、整理したいと思います。

www.guri2o1667.work

- ■はじめに

- ■1.EC2がパブリックサブネットに配置されている

- ■2.EC2がプライベートサブネットに配置されている(NATゲートウェイあり)

- ■3.EC2がプライベートサブネットに配置されている(NATゲートウェイなし)

■はじめに

セッションマネージャを利用したEC2への接続パターンは、

EC2の配置サブネットとNATゲートウェイ有無により大きく分けると以下でパターン分けができます。

1.EC2がパブリックサブネットに配置されている

2.EC2がプライベートサブネットに配置されている(NATゲートウェイあり)

3.EC2がプライベートサブネットに配置されている(NATゲートウェイなし)

■1.EC2がパブリックサブネットに配置されている

言葉そのままですが、パブリックサブネットに配置されているEC2に対して、セッションマネージャを利用して接続する、というパターンです。

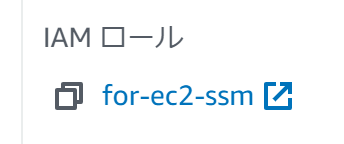

↓EC2情報:IAMロールとパブリックIP↓

この状態の場合、パブリックIPのみを利用し、SG次第ですが、基本的には3389(RDP)や22(SSH)で接続することができます。

あえて、セッションマネージャを利用して接続してみると、問題なく接続できます。

※EC2上でIAMロールの付与以外に実施することはありません。

■2.EC2がプライベートサブネットに配置されている(NATゲートウェイあり)

これも言葉そのままですが、EC2がプライベートサブネットに配置されており、パブリックセグメントにNATゲートウェイが存在するパターンです。

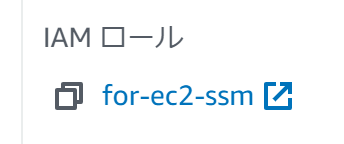

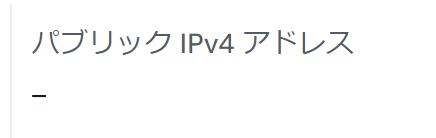

↓EC2情報:IAMロールとIPアドレス↓

↓セキュリティグループ↓

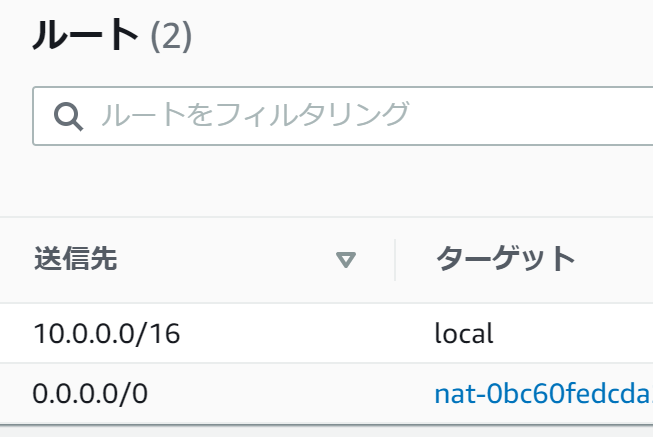

↓NATゲートウェイとプライベートサブネットのルートテーブル↓

この状態でセッションマネージャを利用して接続してみます。

こちらも問題なく接続することができます。

下記①②が設定されていれば、こちらについても特段、設定追加なしでセッションマネージャを利用して接続可能です。

大切なのは、プライベートサブネットのEC2からインターネットへ向けて通信ができることです。

具体的には、以下2点がクリアできていれば問題ないです。

① EC2からインターネット向けの通信時にNATゲートウェイを通過するように、ルートテーブルが設定されていること。

②プライベートサブネットにアタッチされているセキュリティグループにて、インターネット向けの通信が拒否されていないこと

■3.EC2がプライベートサブネットに配置されている(NATゲートウェイなし)

これも言葉そのままです。

こちらのパターンについては以下の記事で詳細を記載しておりますので、確認いただけると嬉しいです。

以上です。